SLA Service Level Agreement

¿Qué es un SLA Service Level Agreement? Un SLA o Service Level Agreement – Acuerdo de Nivel de Servicio define el nivel de servicio que espera de un proveedor. Establece las métricas mediante las cuales se mide el servicio. Así como las soluciones o sanciones en caso de que no se alcancen los niveles de servicio acordados. Es un componente crítico de cualquier contrato de proveedor de tecnología. En el mundo de las conexiones de internet (ISP) y la computación en la nube se ha convertido en un tema muy popular, pero la realidad es muy distinta a la teoría. Sin embargo, algunos proveedores de servicios prometen una disponibilidad del 99,999%, lo que significa menos de 6 minutos al año. Pero en realidad, incluso los mejores servicios (Facebook, Google, Microsoft) han tenido eventos de disponibilidad, lo que significa que están al 99,9% de disponibilidad, en el mejor de los casos. ¿Cuáles son los diferentes tipos de SLA Service Level Agreement? Existen varios tipos diferentes de SLA, clasificados según su uso específico: Acuerdos de nivel de servicio al cliente: El SLA de servicio al cliente, es un contrato entre un proveedor de servicios y un cliente externo. A esto a veces también se le llama acuerdo de servicio externo. SLA Service Level Agreement Internos Los SLA internos están diseñados para establecer y cumplir estándares de servicio dentro de una empresa u organización específica. Estos pueden funcionar entre equipos o departamentos y ayudar a garantizar que los diferentes grupos que dependen unos de otros dentro de la empresa cumplan objetivos vitales. SLA Service Level Agreement Multinivel A causa de que exista más de un proveedor de servicios o más de un usuario final, un SLA multinivel puede dividir el contrato en varios niveles. Sin embargo, estos pueden aplicarse a clientes internos o externos y también pueden atender a diferentes rangos de precios para distintos niveles de servicio dentro de un solo producto. ¿Qué métricas se deben considerar? Entre las métricas a incluir en un SLA están las siguientes: Disponibilidad de servicio Esta métrica mide la cantidad de tiempo que el servicio está disponible para su uso. Pero la disponibilidad del servicio puede ser muy exigente dentro de ciertos tipos de SLA, lo que significa que tendrán que garantizar un tiempo de actividad casi constante, con muy poco margen de error. Esto puede aplicar especialmente cierto para los sitios de comercio electrónico, donde incluso una breve suspensión del servicio puede resultar en grandes cantidades de pérdida de ingresos. Calidad técnica Existen métricas que pueden utilizarse para medir la calidad técnica de determinados servicios. Por ejemplo: Si el servicio incluye la creación de aplicaciones digitales, es posible que el SLA establezca estándares de calidad. Tasas de error Esta métrica puede abarcar varias otras métricas. Esto se describe mejor como una medida de cuántas veces ha habido defectos o errores en los entregables principales. Estos pueden incluir errores de codificación, incumplimiento de plazos, fallas de producción, etc. Seguridad Para muchos servicios de TI, una de las métricas más importantes a las que se debe realizar un seguimiento para garantizar el éxito del usuario es la seguridad. En caso de que surja un incidente, las métricas de seguridad son esenciales para demostrar el cumplimiento del SLA: La cantidad de vulnerabilidades no cerradas. Las actualizaciones antivirus La aplicación de otras medidas de seguridad relevantes. Resultados empresariales Para conectar mejor los SLA con los resultados comerciales establecidos, es posible que los clientes deseen incluir algunos de sus propios indicadores clave de desempeño como métricas. Sin embargo, esto se puede incluir siempre que los proveedores puedan influir positivamente en los resultados.

Suplantación de identidad/pishing de correo electrónico

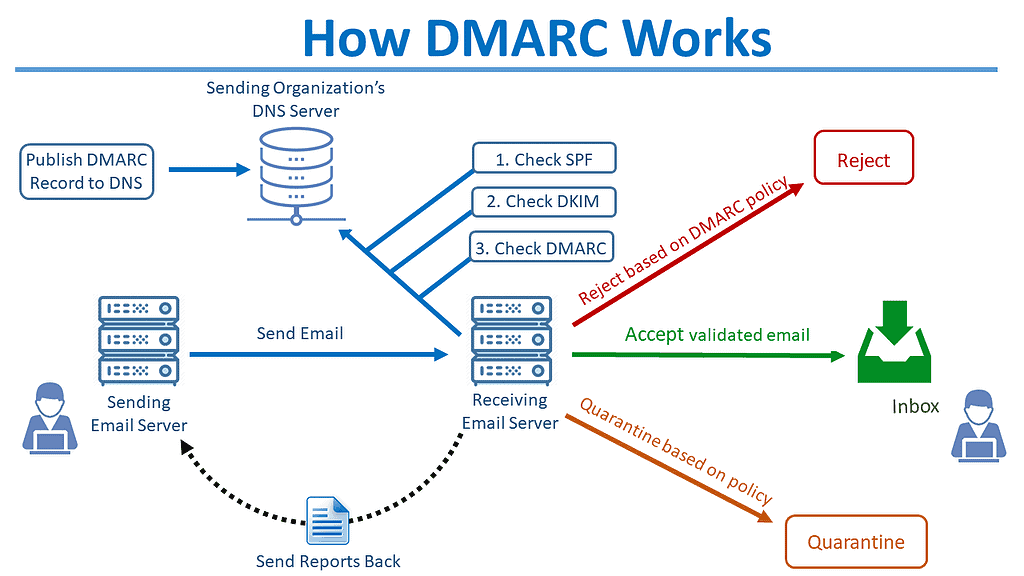

El sistema de validación de correo electrónico, conocido como DMARC (Domain-based Message Authentication, Reporting, and Conformance), tiene como objetivo proteger el dominio de correo electrónico de su empresa para que no sea explotado con fines de phishing, suplantación de correo electrónico y otros delitos cibernéticos.

Planes de continuidad de negocio (RTO y RPO)

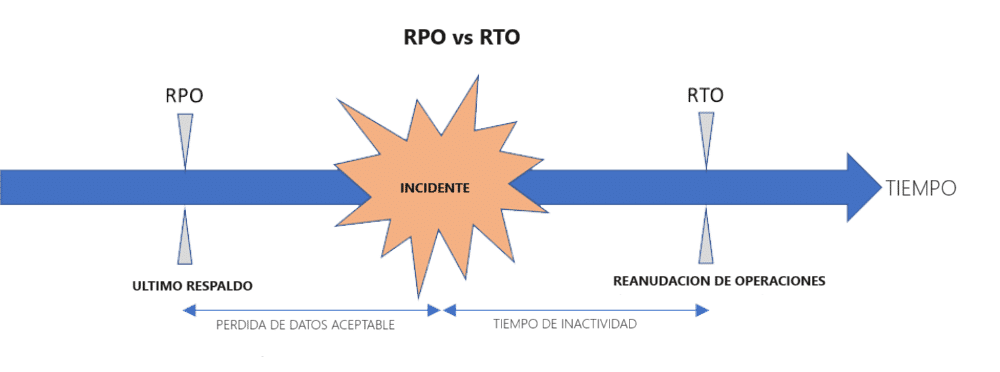

RTO y RPO: ¿Cuál es la diferencia entre el objetivo de tiempo de recuperación y el objetivo de punto de recuperación? En Planes de Continuidad Negocio (Business Continuity Plans) o Planes de Recuperación ante Desastres (Disaster Recovey Plans), aparecen dos términos: Objetivo de Tiempo de Recuperación (Recovery Time Objetive – Objetivo de Tiempo de Recuperación) Objetivo de Punto de Recuperación (Recovery Point Objetive – Objetivo de Punto de Recuperación). Ambos conceptos son importantes para la definición del BCP y DRP. Una mala comprensión de estos puede incurrir en que se asignen más recursos de los necesarios o en planes que no logren los resultados deseados. ¿Qué es el RTO? Es la cantidad de tiempo después de un desastre en el que es necesario reanudar las operaciones comerciales. A causa de esto, los recursos vuelven a estar disponibles para su uso. La definición de RTO se puede encontrar en ISO 22300, que define el vocabulario de ISO 22301. ¿Qué es el RPO? Es la cantidad de pérdida de datos que sería aceptable para una organización como consecuencia de un desastre. Por ejemplo, una pérdida catastrófica de software o hardware. El significado de RPO también lo proporciona la norma ISO 22301. La definición de RPO, es la cantidad de datos que una empresa puede permitirse perder en términos de tiempo o en términos de cantidad de información. Los planes de continuidad del negocio y recuperación ante desastres son temas que las organizaciones deben tener. Sin embargo, deben encontrar un equilibrio entre inversión mínima de recursos posible y la máxima confianza en que los planes funcionarán. Para llegar a este equilibrio, RPO y RTO son primordiales. Sin determinarlos adecuadamente, simplemente la recuperación ante un desastre, podría no ser exitosa.

Almacenamiento de objetos de S3

¿Qué es el almacenamiento de objetos compatible con S3? El almacenamiento de objetos de S3 se refiere al servicio de almacenamiento simple de Amazon. Permite a las empresas almacenar cualquier cantidad de datos que deseen a un costo asequible. Existen diversidad de casos de uso como el almacenamiento y protección de cualquier cantidad de datos: Backups Restauración Archiving Aplicaciones empresariales Soluciones de Big Data e IoT(Internet de las cosas) Debido a la capacidad de almacenar casi cualquier tipo de datos, sus casos de uso están bastante extendidos. Los casos de uso más comunes de S3 incluyen: Archivado de datos Copia de seguridad de datos críticos Recuperación ante desastres Análisis de Big Data y los de aplicaciones nativas de la nube. Costo de almacenamiento S3 Si bien, el almacenamiento de objetos S3 se refiere al sevicio de almacenamiento simple de Amazon, muchos competidores ahora ofrecen almacenamiento de objetos compatibles con S3 a un costo menor. Estos costos varían según la frecuencia con la que necesita acceder a los datos y la cantidad total de datos que almacena a través de su servicio. Los costos rondan generalmente en un 90% menos que AWS S3. Beneficios de almacenamiento compatible con S3 La opción de conectividad API compatible con S3 proporciona una interfaz compatible con S3 para que los profesionales de TI la utilicen con sus aplicaciones de almacenamiento, puertas de enlace y otras plataformas compatibles con S3. Almacenamiento escalable: almacene una escala de petabytes de datos no estructurados. Su almacenamiento crece ilimitadamente con sus datos. Interoperabilidad: dado que el almacenamiento es compatible con S3, se pueden utilizar varias herramientas y aplicaciones de S3. Alta disponibilidad: el almacenamiento de objetos proporciona once nueves de durabilidad de los datos y se puede acceder a los objetos directamente a través de una solicitud HTTP. Asequible: ahorre dinero en planes de almacenamiento en la nube; los cargos cero por entrada o salida hacen que sea comparativamente más asequible que la competencia. Contáctenos para que conozca más sobre este servicio

Desvinculación laboral y la comunicación con TI

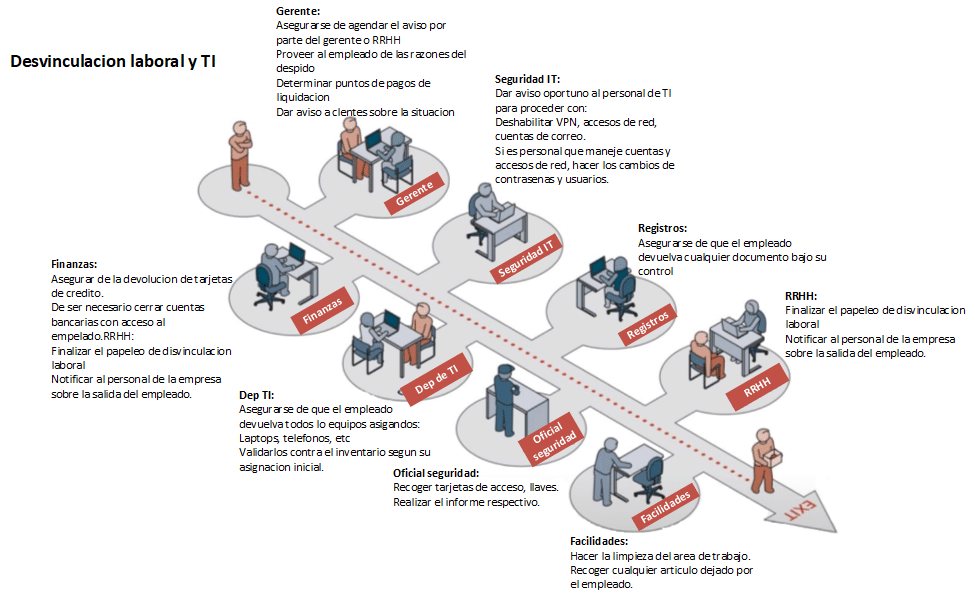

La rotación de empleados es inevitable y, aunque nunca es fácil, gestionar esas transiciones es una inversión importante y valiosa para las empresas. Por lo tanto, la desvinculación laboral tiene una relación muy estrecha con el departamento de TI. Idealmente, es bueno despedirse en buenos términos con los empleados que se van. Pero el proceso de transición puede ser engorroso, y los empleados a menudo se marchan sintiéndose insatisfechos, no respetados o con una mala impresión de su experiencia. Un buen programa de desvinculación puede ayudar a los departamentos a evitar problemas comunes en el proceso de salida de los empleados y a mejorar la transición general para ambas partes. Prácticas recomendads para la desvinculación Gestionar el proceso de renuncia. Preparar la documentación. Crear una lista de verificación del empleado. Restablecer las cuentas rápidamente. Concluir con el proceso. En el siguiente gráfico se muestra de manera general el flujo aplicable a la mayoría de organizaciones sobre la secuencia y la comunicación que debería existir para que el departamento de TIC pueda realizar un oportuno y correcto proceso en lo que en materia de accesos y recursos asignados concierne. Ventajas Facilita la instalación y configuración de su propia central telefónica, ya que esta es implementada por software. Permite una administración sencilla. Al ser escalable, se puede ir agregando usuarios finales (teléfonos) para los departamentos de su empresa u organización. Permite la conexión de teléfonos SIP.

CRM evolucionando en la gestion con el cliente

En la era digital actual, donde la competencia es feroz y la satisfacción del cliente es primordial, las empresas están recurriendo cada vez más a las soluciones de CRM para mantenerse a la vanguardia. El CRM (Customer Relationship Management) ha evolucionado considerablemente en las últimas décadas. Hoy en día, existen diversas opciones que se adaptan a las necesidades específicas de las empresas. Explicaremos algunas de las variantes más prominentes del CRM para entender cómo estas herramientas están transformando la forma en que las empresas gestionan sus relaciones con los clientes. CRM Call Center: Conectando con los clientes de manera efectiva El CRM Call Center es una extensión vital del CRM que se enfoca en las interacciones telefónicas. Permite a las empresas gestionar y analizar las llamadas entrantes y salientes para comprender mejor las necesidades de los clientes. Al integrar esta funcionalidad, las empresas pueden optimizar sus operaciones y mejorar la satisfacción al ofrecer respuestas rápidas y precisas. CRM Cloud: Acceso en cualquier momento y lugar El CRM Cloud ha revolucionado la forma en que las empresas almacenan y acceden a los datos del cliente. Al aprovechar la tecnología en la nube, las empresas pueden acceder a su CRM desde cualquier lugar del mundo. Esto no solo mejora la colaboración entre equipos, sino que también permite una toma de decisiones más rápida y precisa. CRM Open Source: Libertad para personalizar y adaptar El CRM Open Source ofrece una flexibilidad incomparable a las empresas. Al ser de código abierto, las organizaciones pueden personalizar el software según sus necesidades específicas sin depender de proveedores externos. Esto no solo ahorra costos a largo plazo, sino que también permite una adaptación completa a los procesos internos de la empresa. De esta manera, se garantiza una gestión de relaciones con el cliente verdaderamente personalizada y eficiente. Odoo CRM: Innovación y automatización en un solo paquete El CRM Odoo es una solución integral que combina la gestión de relaciones con el cliente con una variedad de otras herramientas empresariales, como ventas, inventario y contabilidad. Esta integración proporciona una visión de las operaciones de la empresa y permite una automatización efectiva de las tareas repetitivas. Con Odoo CRM, las empresas pueden crear flujos de trabajo eficientes y centrarse en actividades que realmente importan: Construir relaciones sólidas con los clientes. Hacer crecer el negocio. Para finalizar, en un mundo empresarial cada vez más competitivo, la implementación adecuada de soluciones CRM puede marcar la diferencia. Estas variantes del CRM ofrecen a las empresas las herramientas necesarias para comprender mejor a sus clientes, ofrecer servicios personalizados y, en última instancia, prosperar en un mercado en constante cambio.

Buenas practicas en CCTV

Mediante un sistema de cámaras de seguridad podrá proteger su negocio u hogar al estar monitoreando desde un teléfono inteligente y/o aplicación. Las cámaras de seguridad empresariales, se pueden utilizar tanto en interiores como en exteriores. Con funciones de panorámica, inclinación y zoom para una cobertura mucho más amplia. Las empresas ahora pueden ayudar a atrapar a los perpetradores y también revelar las vulnerabilidades del sistema. Conoceremos las mejores prácticas tanto para las cámaras de seguridad conectadas a Internet como para los sistemas locales. Los sistemas que están disponibles en el mercado van desde: Sistemas de vigilancia administrados en la nube DVR/VMS/NVR tradicionales conectados a Internet Sistemas tradicionales conectados a una red local. Planificación Una correcta medición y el seleccionar el tipo de cámara es vital para que el proyecto sea lo esperado. Por cuestiones de distancias un tipo de cableado incorrecto puede generar problemas a corto plazo. El ancho de banda de internet debe cumplir las expectativas de la calidad de video y cantidad de cámaras a ver, esto también está vinculado a la tecnología de compresión con la que cuentan los equipos. El espacio en almacenamiento es crucial, ya que el no tomar en cuenta este punto puede traer consecuencias en la cantidad de días que quiera obtener de grabación. Colocación de las cámaras Es importante seleccionar el tipo de cámara correcto acorde a la zona que se quiere monitorear. Tanto si lo requerido es una cámara de interiores o exteriores, así como la resolución y ángulos de visión. Evitar fuentes de luz que puedan alterar el lente de la cámara. Tipo de cableado utilizado que garantice la correcta latencia en el video y calidad de la grabación. El punto de colocación debe estar fuera del alcance de personal no autorizado, así como no quedar visibles cables. Es importante tomar en cuenta las regulaciones de ley e informar sobre el uso de grabación en la zona si es necesario. Seguridad de los equipos Uso de contraseñas seguras: normalmente los equipos de CCTV vienen de manera predeterminada con usuarios tipo “admin”. Se debe hacer uso de usuarios no genéricos. El uso de usuarios de fábrica puede traer consecuencias de ciberataques y uso indebido del equipo de grabación. Firewall: de ser posible no exponer el equipo directamente a Internet y que esté protegido en la red mediante un firewall. Puertos: no utilizar puertos que no sean necesarios más allá de la transmisión de video y audio. Seguridad física: los equipos de grabación deben estar en sitios resguardados fuera del alcance de personal no autorizado. Actualizaciones y mantenimiento Es de suma importancia mantener los equipos actualizados, esto puede evitar posibles fallas de seguridad. Con respecto al dispositivo de almacenamiento es importante estar atento a la salud del mismo, algunos equipos generan alertas en este apartado. Casos de cámaras expuestas a exteriores están podrían requerir limpieza en los lentes. El reloj de los equipos deberá estar ajustado mediante un servidor NTP (Network Time Protocol) para que el horario de las grabaciones sea el correcto al revisar las grabaciones.

Asterisk – Telefonía IP

Asterisk es un software de código abierto diseñado para crear aplicaciones de comunicaciones, como sistemas de Telefonía IP.